Tra fisica quantistica e blockchain: un generatore di numeri casuali quantistici a prova di imbroglio

Esistono processi in cui garantire la casualità è essenziale per assicurare la legittimità dei risultati, come la lotteria, la selezione dei membri di un seggio elettorale o dei beneficiari di un complesso di edilizia popolare. Questa casualità è anche cruciale per proteggere la sicurezza della rete, soprattutto da quando Peter Shor, un matematico del Massachusetts Institute of Technology, ha dimostrato 30 anni fa che un computer quantistico può risolvere in modo efficiente un problema di fattorizzazione (la scomposizione di un'espressione algebrica in un prodotto). La crittografia che è alla base di tutto, dalle transazioni bancarie più comuni alle conversazioni sulle piattaforme di messaggistica, dipende da questa fattorizzazione. Una ricerca pubblicata su Nature questo mercoledì fornisce una soluzione a cavallo tra fisica quantistica e blockchain , il sistema delle criptovalute e altri processi : un generatore di numeri casuali a prova di imbroglio.

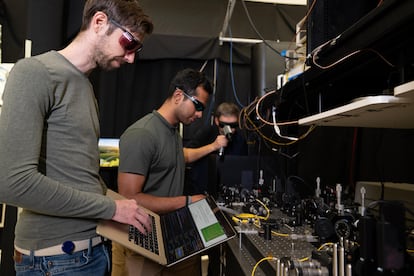

Decine di siti web e app offrono programmi per generare numeri casuali. Possono essere utilizzati per risolvere giochi d'azzardo casalinghi o per generare proposte chiave. "Tuttavia", spiegano i ricercatori, guidati dal fisico Gautam Kavuri dell'Università del Colorado, "gli attuali generatori di numeri casuali che si basano su hardware esistente richiedono un certo livello di sicurezza che il sistema non sia stato hackerato o manomesso in qualche momento del processo, e quindi non esiste un modo chiaro per certificare se un particolare generatore sia effettivamente casuale".

Kavuri e gli altri scienziati, tra cui lo spagnolo Carlos Abellán , propongono un sistema che sfrutta la natura della meccanica quantistica per "offrire numeri casuali caratterizzati sia da uniformità che da imprevedibilità".

Il sistema, chiamato Colorado University Randomness Beacon (CURBy), misura due fotoni simultaneamente a una distanza di 110 metri. Ogni fase del processo di misurazione viene registrata in una sequenza di dati chiamata "catena di hash ", un modello ispirato alla blockchain che rende rilevabile qualsiasi tentativo di manipolazione del processo e rende praticamente impossibile manipolare tutti gli anelli della catena.

Durante i test di sistema, sono stati generati 7.434 numeri casuali certificati da 7.454 tentativi in 40 giorni, con un tasso di successo del 99,7%. Il basso tasso di errore è in gran parte attribuito a "errori di programmazione durante la raccolta dei dati".

I generatori di numeri casuali esistenti sono "verificabili" (verifica del processo), ma non possono garantire che i loro risultati siano imprevedibili, dato che la fonte è nota o manipolabile. "Un aggressore che scopre gli input iniziali può prevedere perfettamente i suoi output", avvertono.

Tuttavia, CURBy, "può essere completamente tracciato, verificato e certificato come imprevedibile, estraendo i risultati dalla casualità di correlazioni quantistiche non locali imprevedibili e utilizzando catene hash intrecciate per tracciare e verificare crittograficamente il processo di estrazione", spiegano i ricercatori.

"Essere in grado di verificare e controllare numeri casuali per rilevare potenziali manipolazioni e dimostrare l'imprevedibilità è fondamentale per stabilire la fiducia del pubblico in queste applicazioni", spiega il team CURBy, che indica potenziali casi d'uso quali estrazioni di risorse pubbliche, lotterie, selezioni casuali, selezione di parametri in schemi crittografici pubblici e processi elettorali elettronici.

La natura quantistica del sistema garantisce l'imprevedibilità dei risultati. La tracciabilità dell'intero processo si basa su un modello simile alla blockchain , un sistema proposto nell'informatica classica come uno dei più sicuri. "Invece di affidare a un singolo soggetto il controllo dell'intero processo di generazione della casualità, distribuiamo il protocollo tra diverse parti indipendenti che devono collaborare per produrlo. Ogni azione intrapresa da ciascuna parte deve essere registrata in modo da essere a prova di manomissione e da poter essere verificata o verificata in modo indipendente", spiegano i ricercatori a proposito del protocollo, che hanno soprannominato "Twine", basato sulla tecnica crittografica a catena di hash .

"Ogni blocco di dati include un hash , o impronta digitale, del blocco precedente. Ciò significa, in primo luogo, che qualsiasi blocco successivo nella catena deve essere stato creato prima dei precedenti. In secondo luogo, qualsiasi modifica successiva a un dato blocco di dati comporterebbe un'incoerenza, a meno che non venga modificato anche ogni blocco successivo", sostengono gli autori.

"In altre parole", spiegano i ricercatori, "affinché un malintenzionato non venga individuato, deve riscrivere di nascosto la cronologia non solo della propria hash chain, ma anche di quelle di tutte le altre parti connesse. Con l'aumentare del numero di parti indipendenti nella rete, tale azione diventa sempre più difficile".

Il professor Peter Brown, docente di tecnologia informatica quantistica, non coinvolto nello studio, insiste su questo punto in un articolo associato alla pubblicazione di Nature : "Affinché una terza parte possa controllare l'output finale del generatore di numeri casuali [CURBy] senza essere scoperta, i record delle misurazioni dell'entanglement e tutte le catene di hash dovrebbero essere compromessi in più posizioni geografiche".

L'integrazione del calcolo quantistico nella sicurezza della società digitale è fondamentale. Le sue capacità sono straordinarie sia in termini di creazione che di violazione, come avvertì Shor nel 1994. A questo proposito, Jay Gambetta, responsabile dello sviluppo quantistico di IBM e non correlato allo studio pubblicato martedì, ha avvertito durante la presentazione di Starling della necessità che la corsa allo sviluppo e alla sicurezza proceda parallelamente: "L'attuale crittografia verrà violata dal calcolo quantistico, quindi dobbiamo passare, come settore, ad algoritmi quantistici sicuri. Esistono già algoritmi quantistici, e IBM ha una lunga storia nello sviluppo di alcuni che non crediamo un computer quantistico possa decifrare. Gran parte della crittografia riguarda proprio questo."

EL PAÍS