Exploitationstrends unterstreichen die Notwendigkeit mehrschichtiger Cybersicherheit im Gesundheitswesen

Ransomware, Cloud-Schwachstellen und Fehlkonfigurationen, schädlicher Bot-Verkehr und Phishing gehören heute zu den größten Cybersicherheitsbedrohungen für Gesundheitsorganisationen . Um sich vor diesen Bedrohungen zu schützen, benötigen Organisationen eine robuste Sicherheitsstrategie, die Maßnahmen wie Sicherheitsschulungen, Identitätsmanagement und das Patchen von Schwachstellen umfasst.

Da viele Gesundheitssysteme auf veraltete Technologien setzen und Geräte des Internet of Medical Things (IoT) immer häufiger eingesetzt werden , ist Patching ein entscheidender Schritt zur Sicherung von IT-Umgebungen im Gesundheitswesen. Neue Daten von SonicWall deuten jedoch darauf hin, dass Patching allein nicht ausreicht. In seinem Threat Brief 2025 stellt SonicWall einen Anstieg der Angriffe auf Microsoft-Sicherheitslücken um 110 % fest. Dies entspricht mehr als 6,9 Millionen Bedrohungen, die von SonicWall-Firewalls blockiert werden.

Klicken Sie auf das Banner unten, um den aktuellen CDW Cybersecurity Research Report zu lesen.

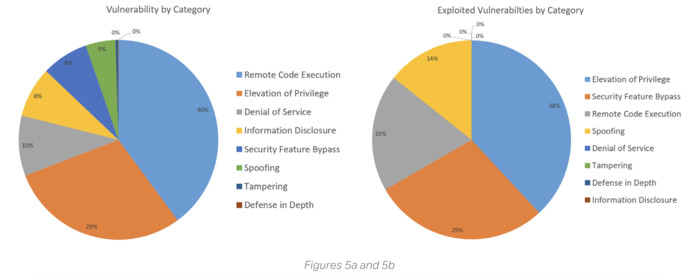

Entscheidend ist, dass die am häufigsten gepatchten Schwachstellen nicht immer auch die am häufigsten ausgenutzten waren. Fehler bei der Remote-Code-Ausführung machten 40 % der Schwachstellen aus, waren aber nur für 19 % der Exploits verantwortlich. Im Gegensatz dazu wurden Fehler bei der Rechteerweiterung (EoP) – die zwar weniger sichtbar, aber oft gefährlicher sind – am häufigsten ausgenutzt und machten 38 % der realen Angriffe aus.

„Über 1.000 gepatchte Schwachstellen und Millionen blockierter Bedrohungen machen eines deutlich: Patchen allein reicht nicht“, sagt Douglas McKee, Executive Director of Threat Research bei SonicWall . „Angreifer nutzen schneller denn je die Wege, die den größten Nutzen und den geringsten Widerstand bieten.“

Die häufigsten Schwachstellen werden nicht am häufigsten ausgenutztDer Bericht von SonicWall zeigt, dass Hacker in der Praxis auf bewährte Methoden setzen. So machten Methoden zur Umgehung von Sicherheitsfunktionen nur 8 % der bekannten Schwachstellen aus, aber 29 % der Exploits.

Bild mit freundlicher Genehmigung von SonicWall

Diese Zahlen zeigen, dass die Patch-Prioritäten nicht allein vom Volumen bestimmt werden können. Gesundheitsorganisationen sollten sich vielmehr auch am Verhalten der Angreifer in der Praxis orientieren.

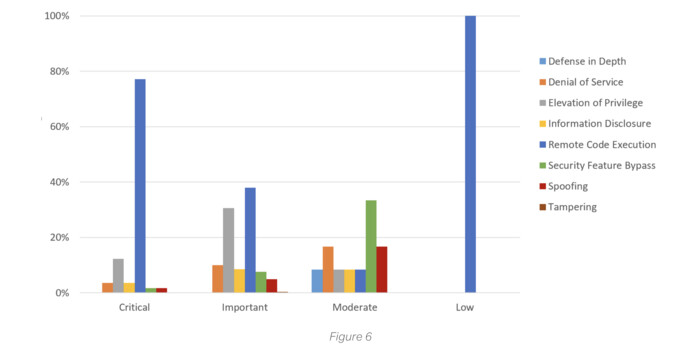

Der Schweregrad einer Sicherheitslücke ist nicht immer das, was er zu sein scheintGemessen am Volumen waren Schwachstellen, die die Remote-Code-Ausführung ermöglichten, am häufigsten. Sie machten auch 77 % der kritischsten Schwachstellen aus. Dass sie die häufigste und kritischste Kategorie von Schwachstellen waren, bedeutete jedoch nicht automatisch, dass sie am wahrscheinlichsten ausgenutzt wurden.

So waren beispielsweise Schwachstellen zur Umgehung von Sicherheitsfunktionen seltener und weniger schwerwiegend als Schwachstellen zur Remotecodeausführung. Die Daten von SonicWall zeigten jedoch, dass sie häufig genutzt wurden, um Angreifern den Zugriff zu erleichtern oder Sicherheitstools zu deaktivieren. Diese Aktionen können eine mittelschwere Schwachstelle in einen Exploit mit kritischen Folgen verwandeln.

SonicWall stellte außerdem fest, dass Microsoft im Jahr 2024 123 Schwachstellen als „Ausnutzung wahrscheinlicher“ eingestuft hat, was ein wichtiger Indikator für die Cyberabwehr ist. Allerdings schafften es nur zehn davon in den Katalog bekannter ausgenutzter Schwachstellen der Cybersecurity and Infrastructure Security Agency . Zwei dieser zehn Schwachstellen wurden als „Ausnutzung weniger wahrscheinlich“ eingestuft, was zeigt, dass selbst die besten Vorhersagen durch reales Verhalten von Cyberkriminellen zunichte gemacht werden können.

Bild mit freundlicher Genehmigung von SonicWall

Mehrschichtige, proaktive Abwehrmaßnahmen sind obligatorisch gewordenDie Schwachstellenlandschaft von Microsoft im Jahr 2024 spiegelt die Vielfalt und Volatilität der Cyberbedrohungen wider – und zwar nicht nur ihr schieres Volumen. Patching ist und bleibt wichtig, aber die Priorisierung von Patches wird immer komplexer.

„Unternehmen benötigen einen intelligenteren und schnelleren Ansatz, der Echtzeit-Erkennung und -Reaktion mit mehrschichtigen Abwehrmaßnahmen auf allen Angriffsflächen kombiniert“, so McKee. Er nannte folgende Prioritäten:

- Identifizieren ausgefeilter Versuche zur Rechteausweitung

- Neutralisieren von in Office -Dokumenten versteckter Malware

- Blockieren von Exploits, bevor sie Benutzer erreichen

- Integrierter Schutz für Endpunkte, E-Mail-Konten und Netzwerke

„Unternehmen, die in koordinierte, informationsbasierte Sicherheit investieren, halten nicht nur mit den Bedrohungen Schritt, sondern sind ihnen immer einen Schritt voraus“, sagt er. „Das kann oft den entscheidenden Unterschied ausmachen.“

healthtechmagazine